虽然Linux系统比Windows更安全,但是一些简单的安全配置也是必要的。

互联网上有许多工具使用字典来扫描和检索您的管理员密码。我们可以制造一些麻烦,增加被破译的可能性。我们来看看入门级的安全配置。

第一:远程管理端口

修改ssh的登录端口,默认端口是22。在字典中搜索详尽的密码,它们都是从默认密码开始的。

如果把端口改成4位数,会大大增加他们的难度和时间。

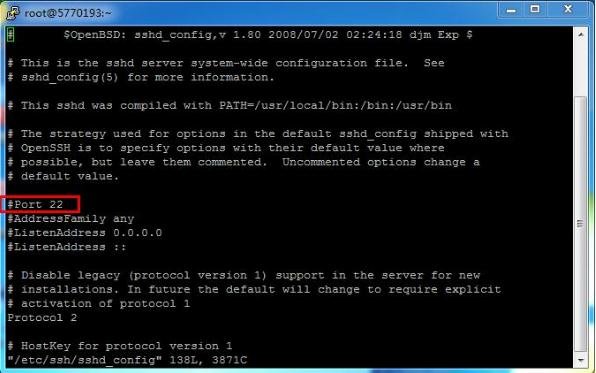

使用vi命令编辑ssh配置文件(vi命令需要几个简单的命令,如编辑、保存和退出等。如果不熟悉的话,就无法在百度或本站搜索):

vi /etc/ssh/sshd_config

找到#端口22,去掉前面的#,修改为端口1998(此号码尽量使用4位数,避免被其他端口占用)。

找到#端口22,去掉前面的#,修改为端口1998(此号码尽量使用4位数,避免被其他端口占用)。

Then, restart sshdservice sshd restart,

不要忘记,ssh客户机在登录之前必须更改新端口。

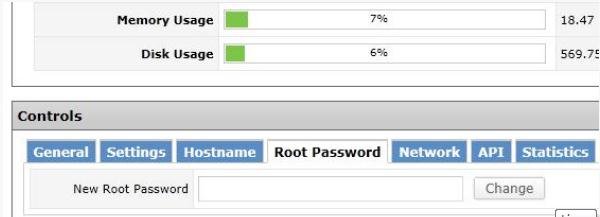

第二,为root用户设置一个强密码(最好是10位以上:字母数字字符和中彩票一样难破译)。

这个一般背景是可以修改的,比如SolusVM平台可以直接修改:

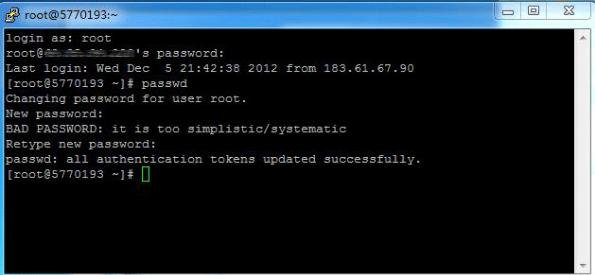

如果其他管理面板没有密码修改功能,您也可以在ssh中使用passwd命令进行修改:

如果其他管理面板没有密码修改功能,您也可以在ssh中使用passwd命令进行修改:

(当然也可以禁用root用户创建新用户,给予root权限,但是老鹰认为没必要,只要密码被强力破解,可能性还是很小的)。

(当然也可以禁用root用户创建新用户,给予root权限,但是老鹰认为没必要,只要密码被强力破解,可能性还是很小的)。

第三,小规模防御ddos和cc。

Ddos出现多年,国内90%的机房都有一定的防御能力。(配置了硬件防火墙)攻击原理很简单,就是用虚假数据包阻断你的网络,但国外IDC大多不提供防御,我们只能用软件辅助。

可以在一定程度上缓解攻击,但还是和服务器硬件本身的配置以及带宽有很大关系。一般只能防御小规模攻击,流量大了还是会瘫痪。

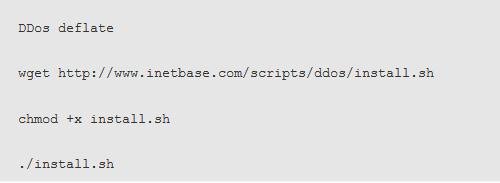

Windows平台有软防御和注册表修改来实现这个目标。今天Linux下的软件引入了系统自带的DDoDeflate和iptables。具体操作如下:

首先确保缺省情况下iptables staus服务通常是附带的;

然后开始安装;

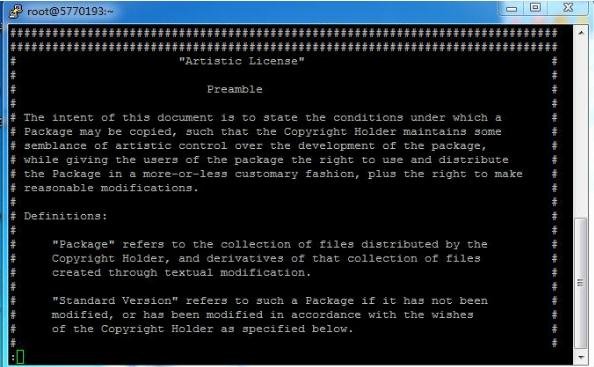

安装后,显示如下:

安装后,显示如下:

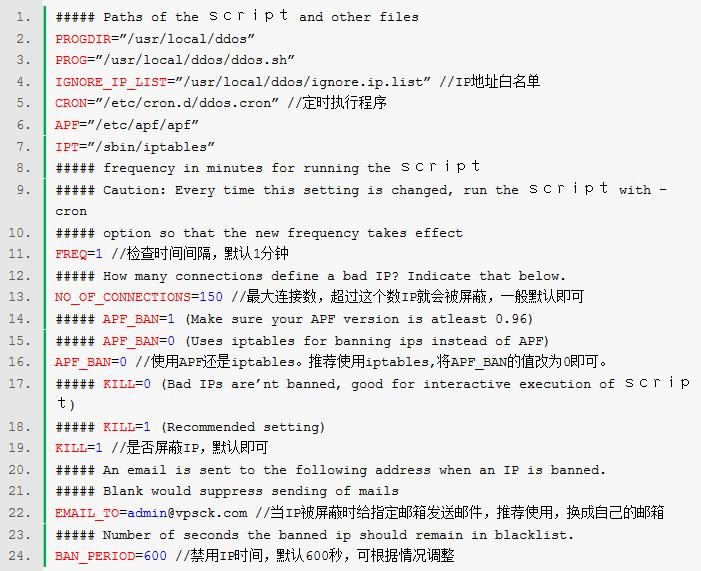

安装后,您需要使用vi编辑器配置文件:

安装后,您需要使用vi编辑器配置文件:

vi /usr/local/ddos/ddos.conf

这里主要是APF_BAN=1修改为0(使用iptables),另外EMAIL_TO=”root”可以将root修改为你的一个Email地址,这样系统办掉哪个IP,会有邮件提示你。

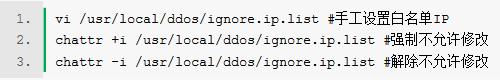

系统默认白名单有些问题,经常会有失误,所以,我们最好再设定手工设置白名单并不可修改。

系统默认白名单有些问题,经常会有失误,所以,我们最好再设定手工设置白名单并不可修改。

经过上述的配置基本安全配置就OK了,当然liunx 平台下还有很多同类的免费防火墙不过基本上都是英文文献.需要多学习练习才能实际部署。

经过上述的配置基本安全配置就OK了,当然liunx 平台下还有很多同类的免费防火墙不过基本上都是英文文献.需要多学习练习才能实际部署。